Wie die medialen Berichterstattungen eindeutig zeigen: Cyberangriffe nehmen stetig zu. Bereits 2021 verdeutlichte der Vorfall bei der Colonial Pipeline, eine der wichtigsten Pipelines der USA, das Ausmaß und die Folgen von Cyberangriffen auf unser tägliches Leben. Das Unternehmen mit Sitz in Georgia ist Opfer eines Hackerangriffs mit Erpressungssoftware, sogenannter Ransomware, geworden.

Als Konsequenz des Angriffs sah sich das Unternehmen gezwungen, einige seiner Systeme vom Netz zu nehmen, um den entstandenen Schaden zu begrenzen. Dies bedeutete aber auch die De-facto-Schließung des Betriebs und damit der Lieferung von Öl bzw. Benzin. Darüber hinaus wurden knapp hundert Gigabyte an internen Daten abgefischt.

Was war die Ursache dieses Hacks? Ein kompromittiertes Passwort. Das war alles, was die Hacker brauchten, um auf das Netzwerk zuzugreifen, Daten zu stehlen und sie zu verschlüsseln. Die Folge: Eine Lösegeldzahlung in Höhe von 4,4 Millionen US-Dollar durch das Unternehmen an die Hacker.

Cybersicherheit für Unternehmen wird immer wichtiger

Laut einer Analyse von Statista wurden etwa 46 Prozent der in Deutschland befragten Unternehmen mindestens einmal Ziel einer Cyber-Attacke mit Folgen für das Unternehmen. Die Anzahl verdeutlicht, dass herkömmliche Authentifizierungstools wie Passwörter längst nicht mehr der Aufgabe gewachsen sind, sensible Kontozugriffe und Daten vor Cyberangriffen zu schützen.

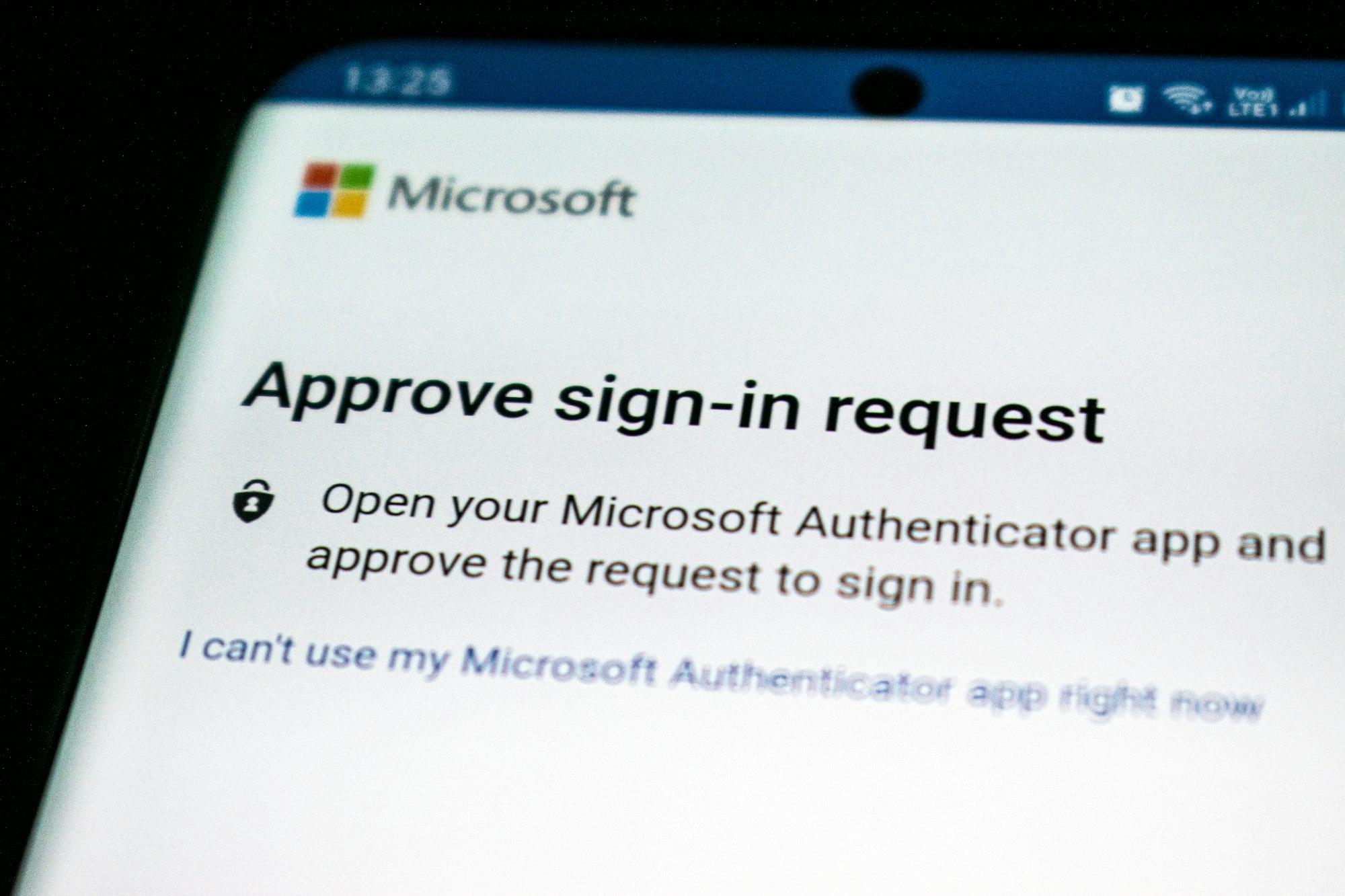

Die mittlerweile etablierten Arten der Authentifizierung wie Zwei-Faktor-Authentifizierung (2FA) bzw. Multi-Faktor-Authentifizierung (MFA) haben dazu beigetragen, Netzwerke sicherer zu machen. Dennoch bestehen weiterhin Sicherheitslücken und der Umgang mit diesen Verfahren ist umständlich.

Das eigentliche Problem an 2FA- und MFA-Methoden

Die gängigen 2FA- und MFA-Verfahren sollen zu Beginn einer Benutzersitzung die Identität der Nutzer authentifizieren. Aber woher weiß man, dass die Person, die sich an diesem Morgen angemeldet hat, dieselbe Person ist, die zwei Stunden später immer noch angemeldet ist? Woher weiß man, ob ein Token wirklich von der richtigen Person "beantragt" wurde? Zumal es für Hacker nicht schwierig ist, durch Phishing-Techniken, diese Tokens zu stehlen und somit 2FA- und MFA-Methoden gegen die Nutzer auszuspielen.

Phishing-Angriffe bei denen 2FA- und MFA-Verfahren versagen

- Echtzeit-Phishing: Bei dieser Methode leitet der Angreifer das Opfer auf eine gefälschte Website weiter, die der legitimen Seite sehr ähnlich sieht. Wenn das Opfer seine Anmeldeinformationen und den 2FA- oder MFA-Code eingibt, werden diese in Echtzeit an den Angreifer übermittelt. Der Angreifer kann diese Informationen dann sofort verwenden, um sich in das Konto des Opfers einzuloggen, bevor der Code abläuft.

- Man-in-the-Middle-Angriffe (MITM): Hierbei positioniert sich der Angreifer zwischen dem Opfer und dem legitimen Dienst. Wenn das Opfer seine Anmeldeinformationen und den 2FA- oder MFA-Code eingibt, fängt der Angreifer diese Informationen ab und verwendet sie, um sich beim legitimen Dienst anzumelden. Das Opfer ist sich möglicherweise nicht bewusst, dass die Sicherheit seiner Informationen nicht mehr gewährleistet ist.

- Social Engineering: Angreifer können das Vertrauen der Opfer gewinnen und sie dazu bringen, die 2FA- oder MFA-Codes direkt an den Angreifer weiterzugeben, indem sie sich beispielsweise als Kundensupport oder IT-Helpdesk ausgeben. Das Opfer gibt den Code in gutem Glauben preis, ohne zu wissen, dass er in die Falle getappt ist.

- Schwachstellen in der Implementierung: In einigen Fällen können Angreifer Schwachstellen in der Implementierung der 2FA- oder MFA-Systeme ausnutzen, um sie zu umgehen. Zum Beispiel könnten sie Sicherheitslücken im SMS-System ausnutzen, um 2FA-Codes abzufangen, oder Schwachstellen in Hardware-Token zu missbrauchen, um diese zu klonen.

Diese Probleme stellt die Cybersicherheit vor neue Herausforderungen und führt zu innovativen Denkweisen. Die Zeit ist gekommen, sich auf eine fortschrittlichere Form der Authentifizierung zu konzentrieren, die auf verhaltensbasierten Analysen, Biometrie und künstlicher Intelligenz basiert. Diese Methoden können Angriffe in Echtzeit erkennen und verhindern, indem sie die Nutzeridentität kontinuierlich überprüfen.

Die DeepSign GmbH hat sich mit ihrer Cybersicherheitslösung INVISID diesen neuen Sicherheitslösungen gewidmet. Sie setzt den Fokus auf die Entwicklung von verhaltensbasierter Technologie, um die Identität mithilfe einer eindeutigen digitalen Signatur zu verifizieren, die basierend auf Mikromustern bei der Verwendung von Tastatur oder Maus bewertet wird. Das Ganze geschieht kontinuierlich, ohne dass Benutzer etwas dafür tun müssen.

Was ist eine verhaltensbasierte Authentifizierungsmethode?

Diese Methode geht über die traditionellen Authentifizierungssysteme, wie Benutzername und Passwort, hinaus und berücksichtigt, wie ein Benutzer mit seinen Geräten und Anwendungen interagiert.

Einige Beispiele für verhaltensbasierte Authentifizierungsmethoden sind die Analyse von Tastaturanschlagsdynamik, Mausbewegungen, Geräteortung und -bewegung sowie Nutzungsmustern von Anwendungen.

Durch die Kombination dieser Verhaltensmerkmale kann ein Sicherheitssystem ein hohes Maß an Genauigkeit bei der Identifizierung von berechtigten Benutzern erreichen, wodurch die allgemeine Sicherheit erhöht wird. Auf solch einem System basiert DeepSigns INVISID-Software.

Wie kann eine verhaltensbasierte Authentifizierung die Sicherheit erhöhen?

Mithilfe von maschinellem Lernen (ML) wird das Verhalten eines Benutzers über einen gewissen Zeitraum hinweg beobachtet und analysiert. Diese Methode speichert Verhaltensmuster und Eigenschaften, die für den jeweiligen Benutzer typisch sind, um seine Identität zu bestätigen. Die Vorteile einer verhaltensbasierten Authentifizierung gegenüber 2FA und MFA sind:

- Echtzeitschutz: Im Gegensatz zu einmaligen Authentifizierungsmethoden, wie der Passworteingabe, ermöglicht die verhaltensbasierte Authentifizierung einen kontinuierlichen Abgleich des Benutzerverhaltens. Dadurch wird die Sicherheit während der gesamten Sitzung gewährleistet.

- Schnelleres und sicheres Arbeiten: Sicherheitsverfahren wie 2FA und MFA sind umständlich und sie unterbrechen den Arbeitsfluss. Da verhaltensbasierte Authentifizierung zusätzliche Authentifizierungsstufen bietet, wird die Abhängigkeit von Passwörtern reduziert. Dies verringert die Auswirkung von Passwortdiebstahl und anderen Angriffen, die auf schwache oder gestohlene Passwörter abzielen. Selbst wenn ein Angreifer in den Besitz von Zugangsdaten gelangt, ist es besonders schwierig, das individuelle Verhaltensmuster eines Benutzers zu imitieren, wodurch Identitätsdiebstahl erschwert wird.

- Anpassbare Features und Benutzerfreundlichkeit: Verhaltensbasierte Authentifizierung kann oft im Hintergrund ablaufen, ohne dass der Benutzer zusätzliche Schritte ausführen muss. Dies trägt zur Benutzerfreundlichkeit des Systems bei. Die Software lässt sich individuell anpassen und die Erkennungsfunktion kann variabel eingestellt werden. Zusätzlich kann INVISID mit anderen Sicherheitslösungen kombiniert werden.

Wie sieht ein Praxisbeispiel mit einer verhaltensbasierten Authentifizierung aus?

Im Falle eine Phishing-Attacke, bei der die Verifizierungstokens einfach gestohlen werden können, blockiert eine verhaltensbasierte Sicherheitslösung einen solchen Zugriff. Mit INVISID arbeitet eine Technologie, die alle paar Sekunden die Identität bewertet. Sie ist in der Lage, die Änderung in der digitalen Signatur zu erkennen und die Person auszusperren, um eine mögliche Gefahr zu verhindern.

Das ist nur ein Praxisbeispiel von vielen, das zeigt, dass wir uns von herkömmlichen Authentifizierungsmethoden wie 2FA und MFA lösen und auf Technologien konzentrieren müssen, die kontinuierliche Überprüfung und Analyse der Benutzeridentität ermöglichen. Wenn Sie sich von INVISID überzeugen möchten, nehmen Sie gerne Kontakt mit uns auf!